Etiqueta: iPhone

Ultima hora: Revelan detalles sobre programa de espionaje online de la CIA: Facebook, Google, Apple, Yahoo, Bing y Microsoft involucrados

Desde que comenzaron a producirse luchas contra seres indeterminados denominados “terroristas” (a falta de un oponente polarizado desde finales de los 80’s) , ataques terroristas, fuertes inversiones en programas de Defensa (y en consecuencia, espionaje), una suerte de crisis autoinducidas, ataques cibernéticos de grupos de Hackers organizados, distracciones espectaculares a través de atentados, etc. Se “confirma” esta noticia PERO a través de un medio de comunicación británico, por ende, aliado y miembro del consejo de seguridad. Asimismo, no se si creer en fuentes informativas rusas como RT Noticias o RIA Novosti con Eva Golinger a la cabeza por tendenciosas. Todas son un despiste para los escépticos. En definitiva, creo que es una distracción más para crear confusión acerca de las acciones de un gestado gobierno globalizado.

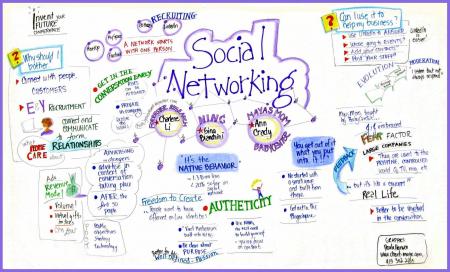

Siempre he señalado que las redes sociales son el mejor insumo para los espías reclutadores, headhunters y demás, muchos lo consideran paranoia, y tal vez puede que sea así. Sin embargo, es necesario observar que el mundo que se viene será así: controlado, y las futuras generaciones lo tomarán como algo normal. En fin, les dejo esta información para su consideración.

Post sobre el tema:

“La nueva interfaz de Facebook permitirá a los usuarios ir agregando información de manera cronológica, de año en año, acerca de los momentos o eventos más significativos en la vida de cada persona, datos de la infancia, primera juventud, centros de estudios, fotografías de conocidos, lugares a los que ha ido, dónde ha trabajado, viajado, qué le gusta, qué consume, en fin, todo un paquete de información privada ideal para vendérselo a las agencias publicitarias o para que el FBI, la CIA o cualquier otra agencia internacional tenga la información que necesite ahí, al alcance de la mano, dispuesta de manera organizada y sin mucho esfuerzo”. Blog de Arturodiazf: ¿Nos espiará Facebook desde lo más alto?

“Imaginemos un futuro no muy lejano donde todas las personas son controladas en muchos aspectos sin que lo sepan. Un mundo en el cual todos los datos personales, que voluntariamente hemos colocado años atrás en la web, son conocidos por un puñado de personajes con poder de decisión. La vida de la gente reglada sobre la base de información personal ofrecida voluntariamente a través del mejor anzuelo que puede existir: la vanidad de las personas.

Fotos, preferencias, nivel educativo, información laboral, números telefónicos, etc. cada paso de la vida de las personas, quienes imitan a otros socialmente ‘exitosos’ (actores, escritores, políticos, artistas,etc.), se expone a un pequeño núcleo privilegiado que puede hacer lo que desee con la información recabada volviéndola contra sus mismos posteadores a su favor. Así, supermercados, hospitales, cines, aseguradoras y demás proveedoras de servicios (a las cuales les venden esa información) conocerán las preferencias de cada uno de nosotros. Ello no es malo pero se vuelve siniestro cuando se utiliza subrepticiamente a través de aplicaciones que logran accesar a nuestro sistema bajo llamativos títulos, test o juegos ‘inofensivos’.” Blog de Arturodiazf: Rumbo a una sociedad de control total

“Facebook es la base de datos con la que los espías sólo podían soñar”. Blog de Arturodiazf

“No se trata de que tengamos algo que esconder, se trata de privacidad y libertad, una verdadera libertad, no una libertad aparente, simulada o artificial (donde todo es alegría y perfección, pues nadie cuelga, por ejemplo, sus penurias económicas en el Facebook, ¿o si?). Además, critico la manera en que se filtra este tipo de tecnología en nuestras vidas: a través de las necesidades aparentes (una realidad de segundo plano) que crean la moda y el marketing agresivo de dimensiones mundiales al que estamos expuestos. Posiblemente sea un negocio más, pero siento que es una intrusión burda y que apela a la necesidad de gente sin personalidad para mostrarle al mundo aquello de lo que exactamente carecen o desean”. Blog de Arturodiazf: La experiencia google glass habla la paranoia.

“Por ejemplo, los delincuentes comunes, secuestradores, sicarios, investigadores, espías lo demuestran, pues a través de las redes sociales es que obtienen información sobre sus futuras víctimas u objetivos: Dónde estudian, dónde trabajan, situación sentimental, las fotos de las últimas vacaciones, fotos familiares y de amistades, geolocalización a través de Google Earth, reconocimiento facial. Toda esta información va creando un nutrido perfil para aquél que te investigue. Todo gratis y, lo mejor de todo, colgado por nosotros mismos.

Si ello es posible para una mente criminal, imagino que también lo será para aquellos que desean conocer los datos de un posible trabajador, o postulante a un cargo laboral de confianza en una empresa o en el Estado, o para aquellos que manejan un negocio y desean conocer las preferencias de sus potenciales clientes (Hazte Fan!)”.Blog de Arturodiazf: La cara oculta de facebook.

“Teniendo en cuenta que EE.UU. puede hacer lo que quiera en el mundo, por qué no pensar que puede ingresar a las bases de datos y justificarse bajo el rótulo de “seguridad nacional”.. Julian Assange dice que esta red social alberga una enorme base de datos que puede ser útil para servicios de inteligencia de EE.UU.” Blog de Arturodiazf: Para el fundador de Wikileaks, Facebook es una “máquina de espionaje”

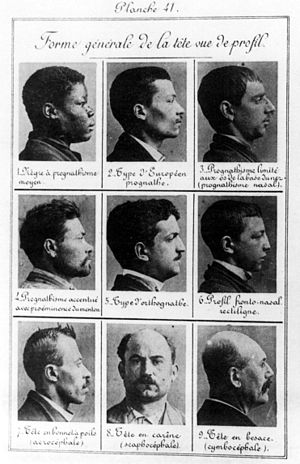

Perfiles criminales: libro de criminales, registro de criminales, ¿”libro-cara” = facebook?

EDWARD SNOWDEN ES EL HOMBRE QUE HA PUESTO EN JAQUE A LA INTELIGENCIA DE EE.UU.

“Whistleblower” Edward Snowden: Un ingeniero de 29 años, que trabajó para la CIA e hizo consultoría en empresas para la NSA, filtró la información que permitió a The Guardian revelar el polémico programa estadounidense de espionaje en Internet: PRISM.

En una entrevista exclusiva para The Guardian, el hombre que dio acceso a información confidencial de los servicios de inteligencia de Estados Unidos ha dado la cara.

Se trata de Edward Snowden, un ingeniero de 29 años que trabajó para la CIA y es actual empleado de Booz Allen Hamilton en Hawai, así como de varias empresas contratistas de la Agencia de Seguridad Nacional en los últimos cuatro años.

Según The Guardian, Snowden no había consentido revelar su indentidad hasta hoy. “No tengo intención de ocultar quien soy porque no he hecho nada malo”, dijo el ingeniero, pero precisó que no quería convertirse en el centro de la historia antes que sus filtraciones.

Hoy, él vive en Hong Kong, donde se encuentra desde el 20 de mayo.

PRISM al descubierto

El sábado, la Oficina de Inteligencia de Estados Unidos solicitó al Departamento de Justicia abrir una investigación penal para buscar al “soplón”, como ha sido denominado por varios medios en ese país.

Snowden entregó a Gleen Greenwald, abogado y periodista de The Guardian, la información sobre el programa PRISM, un mecanismo de espionaje de las comunicaciones en línea que recolecta información de empresas como Facebook, Google, Microsoft y Apple alrededor del mundo.

James Clapper, jefe de inteligencia estadounidense, así como Barack Obama, han argumentado la legalidad del programa e indicaron que ha servido para eliminar amenazas terroristas en el tiempo que ha venido ejecutándose.

Represalias

Snowden dijo que el gobierno iniciará una investigación en la que lo acusarán de haber violado la Ley de Espionaje y estar del lado de los enemigos del país, “pero eso puede usarse en contra de cualquiera que señale lo masivo e invasivo se ha vuelto ese sistema”.

¿Por qué debe importarnos el espionaje?, le preguntó Greenwald.

“Aún cuando no estás haciendo nada, te están vigilando y grabando. La capacidad de almacenamiento de estos sistemas aumenta cada año al punto en el que no tienes que hacer nada malo, solo bastará con que seas sospechoso por una llamada equivocada. Ellos pueden usar el sistema para ‘regresar en el tiempo’ y poner bajo escrutinio todas las decisiones que alguna vez hiciste y atacarte con eso”, contestó.

En: Diario Gestión: Edward Snowden es el hombre que ha puesto en jaque a la inteligencia de EE.UU.

Entrevista completa a Edward Snowden:

NSA whistleblower Edward Snowden: ‘I do not expect to see home again’

Source for the Guardian’s NSA files on why he carried out the biggest intelligence leak in a generation – and what comes next

Ewen MacAskill

guardian.co.uk, Sunday 9 June 2013 19.27 BST

Edward Snowden was interviewed over several days in Hong Kong by Glenn Greenwald and Ewen MacAskill.

Q: Why did you decide to become a whistleblower?

A: “The NSA has built an infrastructure that allows it to intercept almost everything. With this capability, the vast majority of human communications are automatically ingested without targeting. If I wanted to see your emails or your wife’s phone, all I have to do is use intercepts. I can get your emails, passwords, phone records, credit cards.

“I don’t want to live in a society that does these sort of things … I do not want to live in a world where everything I do and say is recorded. That is not something I am willing to support or live under.”

Q: But isn’t there a need for surveillance to try to reduce the chances of terrorist attacks such as Boston?

A: “We have to decide why terrorism is a new threat. There has always been terrorism. Boston was a criminal act. It was not about surveillance but good, old-fashioned police work. The police are very good at what they do.”

Q: Do you see yourself as another Bradley Manning?

A: “Manning was a classic whistleblower. He was inspired by the public good.”

Q: Do you think what you have done is a crime?

A: “We have seen enough criminality on the part of government. It is hypocritical to make this allegation against me. They have narrowed the public sphere of influence.”

Q: What do you think is going to happen to you?

A: “Nothing good.”

Q: Why Hong Kong?

A: “I think it is really tragic that an American has to move to a place that has a reputation for less freedom. Still, Hong Kong has a reputation for freedom in spite of the People’s Republic of China. It has a strong tradition of free speech.”

Q: What do the leaked documents reveal?

A: “That the NSA routinely lies in response to congressional inquiries about the scope of surveillance in America. I believe that when [senator Ron] Wyden and [senator Mark] Udall asked about the scale of this, they [the NSA] said it did not have the tools to provide an answer. We do have the tools and I have maps showing where people have been scrutinised most. We collect more digital communications from America than we do from the Russians.”

Q: What about the Obama administration’s protests about hacking by China?

A: “We hack everyone everywhere. We like to make a distinction between us and the others. But we are in almost every country in the world. We are not at war with these countries.”

Q: Is it possible to put security in place to protect against state surveillance?

A: “You are not even aware of what is possible. The extent of their capabilities is horrifying. We can plant bugs in machines. Once you go on the network, I can identify your machine. You will never be safe whatever protections you put in place.”

Q: Does your family know you are planning this?

A: “No. My family does not know what is happening … My primary fear is that they will come after my family, my friends, my partner. Anyone I have a relationship with …

I will have to live with that for the rest of my life. I am not going to be able to communicate with them. They [the authorities] will act aggressively against anyone who has known me. That keeps me up at night.”

Q: When did you decide to leak the documents?

A: “You see things that may be disturbing. When you see everything you realise that some of these things are abusive. The awareness of wrong-doing builds up. There was not one morning when I woke up [and decided this is it]. It was a natural process.

“A lot of people in 2008 voted for Obama. I did not vote for him. I voted for a third party. But I believed in Obama’s promises. I was going to disclose it [but waited because of his election]. He continued with the policies of his predecessor.”

Q: What is your reaction to Obama denouncing the leaks on Friday while welcoming a debate on the balance between security and openness?

A: “My immediate reaction was he was having difficulty in defending it himself. He was trying to defend the unjustifiable and he knew it.”

Q: What about the response in general to the disclosures?

A: “I have been surprised and pleased to see the public has reacted so strongly in defence of these rights that are being suppressed in the name of security. It is not like Occupy Wall Street but there is a grassroots movement to take to the streets on July 4 in defence of the Fourth Amendment called Restore The Fourth Amendment and it grew out of Reddit. The response over the internet has been huge and supportive.”

Q: Washington-based foreign affairs analyst Steve Clemons said he overheard at the capital’s Dulles airport four men discussing an intelligence conference they had just attended. Speaking about the leaks, one of them said, according to Clemons, that both the reporter and leaker should be “disappeared”. How do you feel about that?

A: “Someone responding to the story said ‘real spies do not speak like that’. Well, I am a spy and that is how they talk. Whenever we had a debate in the office on how to handle crimes, they do not defend due process – they defend decisive action. They say it is better to kick someone out of a plane than let these people have a day in court. It is an authoritarian mindset in general.”

Q: Do you have a plan in place?

A: “The only thing I can do is sit here and hope the Hong Kong government does not deport me … My predisposition is to seek asylum in a country with shared values. The nation that most encompasses this is Iceland. They stood up for people over internet freedom. I have no idea what my future is going to be.

“They could put out an Interpol note. But I don’t think I have committed a crime outside the domain of the US. I think it will be clearly shown to be political in nature.”

Q: Do you think you are probably going to end up in prison?

A: “I could not do this without accepting the risk of prison. You can’t come up against the world’s most powerful intelligence agencies and not accept the risk. If they want to get you, over time they will.”

Q: How to you feel now, almost a week after the first leak?

A: “I think the sense of outrage that has been expressed is justified. It has given me hope that, no matter what happens to me, the outcome will be positive for America. I do not expect to see home again, though that is what I want.”

En: <a href=”http://www.guardian.co.uk/world/2013/jun/09/nsa-whistleblower-edward-snowden-why”>www.guardian.co.uk

Ojo! tu propio celular te espía

El peligro de ser espiado a través de tu propio celular

No parece haber rincones ocultos para una nueva aplicación espía de teléfono móvil o celular, capaz de producir una imagen en 3D de cualquier lugar en que se ha encontrado, sin que su dueño se percate de ello.

El malware se llama PlaceRaider, y fue desarrollado por un equipo de la universidad de Indiana, con la colaboración el Naval Surface Warfare Centre de la Marina de Estados Unidos.

La aplicación, que afecta los teléfonos con sistema Android 2.3 en adelante, toma fotos al azar cada dos segundos, dondequiera que se encuentre el usuario.

Las imágenes son enviadas a un servidor que filtra las numerosas gráficas y reconstruye la escena en formato tercera dimensión, en efecto dando al interesado una idea clara y detallada del lugar. Esto con la ayuda de las funciones de orientación y ubicación que también tiene incorporadas el programa.

El PlaceRaider se instalaría en el móvil subrepticiamente (escondido detrás de otra aplicación gratuita, por ejemplo), y actuaría sin que nadie la notara, en paralelo con los otros programas del aparato, gracias a que desactiva el sonido que hace el teléfono cada vez que toma una fotografía.

El teléfono, el peor amigo del hombre

De acuerdo con los autores de la investigación, el objetivo es demostrar que la tecnología de “robo visual”, como la llaman, está disponible en el mercado y representa un peligro real para los cada más numerosos usuarios de teléfonos inteligentes.

“A través de un uso completamente oportunista de la cámara del teléfono y otros censores, PlaceRaider construye modelos tridimensionales de ambientes bajo techo”, dice el ensayo que recoge los resultados de la investigación.

“Ladrones a distancia pueden entonces ‘bajar’ el espacio físico, estudiar el ambiente cuidadosamente y robar objetos virtuales de ese ambiente (tales como documentos financieros, información en monitores de computadores e información de identidad)”, señala el documento.

Esto es posible gracias a que la herramienta permite al atacante navegar sobre la imagen y realizar acercamientos sobre regiones particulares, para examinar imágenes concretas.

Algunos comentaristas en sitios especializados sugirieron la posibilidad de que el programa sea utilizado como instrumento de guerra, y destacan la participación del la fuerza naval estadounidense en la investigación. El ensayo no dice nada al respecto. Pero en un escenario o en otro, lo cierto es que el “PlaceRaider vuelve el aparato móvil contra su propio usuario, al crear una plataforma de vigilancia avanzada capaz de reconstruir su ambiente físico para la exploración y la explotación”, apunta el documento.

Para demostrar la eficiencia del programa, los investigadores le instalaron la aplicación a veinte estudiantes, y les pidieron que efectuaran tareas diarias normales. Ninguno se percató de la presencia del malware, y con todos se logró obtener una imagen detallada de los lugares en que se desenvolvieron.

Defensa

Aunque, según los autores, “cualquier adversario con recursos computacionales modestos, que pueda crear una aplicación troyana adecuada y diseminarla a través de mercados de aplicaciones móviles, puede lanzar este ataque”, también reconocen que se trata de un área todavía incipiente.

“Creo que aparte de ser una demostración interesante, no hay nada nuevo ni interesante o innovador sobre esto”, le dijo a BBC Mundo Amichai Shulman, CTO y cofundador de la compañía de soluciones de seguridad Imperva.

“Hasta donde sé, el problema de malware prolífico en dispositivos móviles todavía es relativamente pequeño. El vector infeccioso más común de estos programas de espionaje sigue siendo el acceso directo al aparato (por ejemplo, una esposa toma el teléfono de su esposo para instalarle el programa malicioso)”, añadió el especialista.

Jaime Blasco, jefe de investigaciones de la compañía de seguridad española AlienVault, coincide con Shulman en que el trabajo de los técnicos de Indiana no debe ser motivo de preocupación para el usuario promedio, porque “no va más allá de una investigación”.

Sin embargo, le dijo a BBC Mundo que se está viendo “un crecimiento muy grande” en materia de programas maliciosos para celulares. “Cada mes están apareciendo cientos de nuevas variantes de malware”, indicó.

En: BBC

Ver además: cuidado tu iphone te espia Leer más