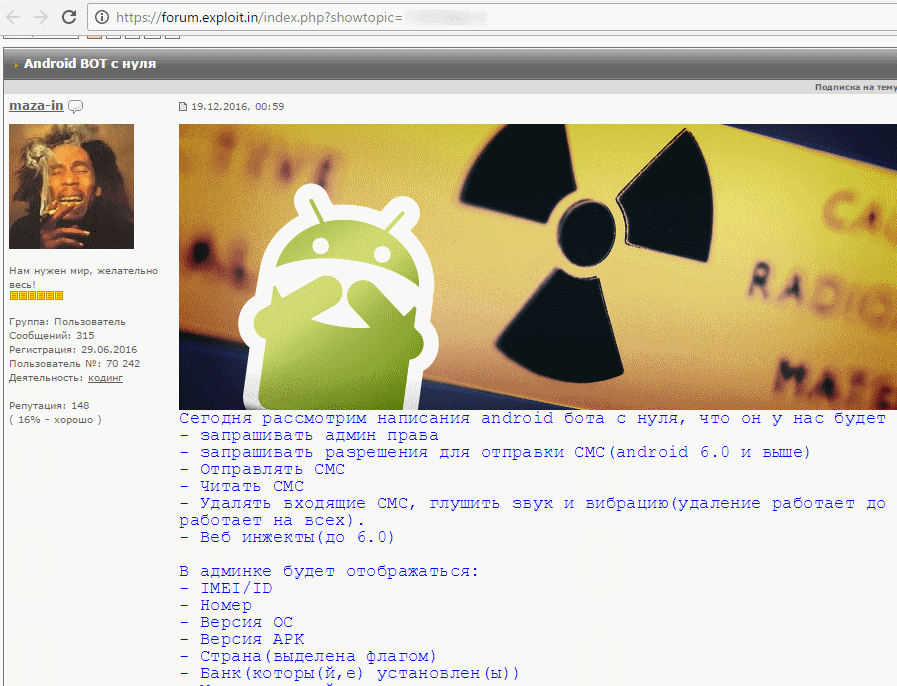

Un reciente aumento en el malware bancario de Android se remonta a diciembre de 2016, cuando un codificador de malware con el nombre de Maza-in subido un tutorial sobre cómo construir malware Android en un foro de hacking subterráneo llamado Exploit.in.

Además de las instrucciones sobre cómo crear un troyano básico de la banca Android, el tutorial de Maza-in también incluía código de ejemplo, incluido un backend basado en la web con el que el troyano se comunicaría e informaría sobre los dispositivos infectados.

El código BankBot se arma en menos de un mes

En la última década, cada vez que vimos el código fuente de varias familias de programas maliciosos en línea, también vimos un aumento inmediato de ladrones usando ese código para construir sus propias herramientas. Lo hemos visto con el troyano de la banca ZeuS, los kits de ransomware de EDA2 y HiddenTeam y, más recientemente, con el troyano bancario Android de GM Bot, a principios de 2016.

Fue lo mismo con la creación de Maza-in, que él llamó BankBot. Apenas un mes después de publicar el tutorial y el código fuente de BankBot, el fabricante ruso de antivirus Dr.Web había detectado el primer malware que utilizaba para dirigirse a los bancos rusos.

Esta primera versión no fue distribuida a través de las aplicaciones cargadas en Play Store, pero no tardó mucho tiempo en que las campañas fueran detectadas por investigadores de ESET [1, 2], y más tarde por Securify [1, 2].

Las campañas de BankBot se intensificaron en los últimos tres meses

Maza-in no solo publicó su tutorial sobre Exploit.in, sino que también continuó actualizándolo con nueva información. La comunidad de piratas informáticos también entró en escena, creando una extraña mezcla de conocimientos de malware de Android.

El conocimiento compartido allí convenció a más gente de participar en “la diversión”. Securify y el investigador de ESET, Lukas Stefanko, han reunido artículos que detallan estas campañas, y no son una lectura corta. Sólo en el blog de Stefanko se enumeran 62 campañas diferentes de BankBot, con una gran mayoría en los últimos tres meses, abril, mayo y junio.

La búsqueda en Twitter de BankBot produce decenas de tweets por día con investigadores de seguridad que informan de nuevos paneles de control de BankBot.

BankBot siempre engaña los controles de seguridad de Play Store

Esta repentina oleada de malware basado en BankBot también llamó la atención de Fortinet y Check Point, dos firmas de seguridad cibernética que hicieron eco de los hallazgos iniciales de Dr.Web y remontaron esta ola de troyanos bancarios de Android al sitio del foro de Maza-in.

La gran mayoría de las infecciones que estas empresas de seguridad detectaron usaron aplicaciones cargadas en Google Play Store para propagarse a las víctimas.

De acuerdo con Check Point, esto sucedió cuando los desarrolladores de malware ofuscaron el código del malware. Esto fue más que suficiente para evitar que los escáneres automáticos de malware de Google detectaran el malware de BankBot oculto dentro de las aplicaciones enviadas para revisión.

Maza-in sospecha de la creación de Mazar BOT malware?

Mientras Maza-in ha sido visto pidiendo ayuda con preguntas básicas sobre las funciones de Android, parece que tenía “suficiente” conocimiento para crear BankBot.

Además, en una conversación privada publicada en Ripper, una plataforma para exponer a ladrones y estafadores en la comunidad clandestina, Maza-in reveló inadvertidamente que podría haber creado Mazar BOT, un troyano bancario más antiguo que estaba activo en 2015 y principios de 2016.

Si esto es cierto, entonces de acuerdo con IBM Maza-in es el codificador misterioso que compró el troyano de la banca de Android de GM Bot en sus primeras etapas de desarrollo y lo desarrolló como Mazar BOT.

Esto es importante porque GM Bot es uno de los troyanos bancarios más sofisticados vistos hoy, y que está detrás de la primera oleada de troyanos bancarios de Android que tuvo lugar en 2015-2016.

El troyano fue puesto a la venta en foros de hacking subterráneos, y los ladrones que lo compraron usaron GM Bot como plataforma para crear otros troyanos bancarios de Android como Bankosy, Acecard, SlemBunk y Mazar BOT.

GM Bot fue el trabajo de un ladrón llamado GanjaMan, y v1 fue descargado en línea por un cliente insatisfecho a principios de 2016. GanjaMan volvió con GM Bot v2 unos meses más tarde, pero fue prohibido de la mayoría de las comunidades de hacking por falta de apoyo al cliente adecuado .